NAS上に保存されるデータへの感染経路については複数考えられますので、いくつか例を挙げていきます。

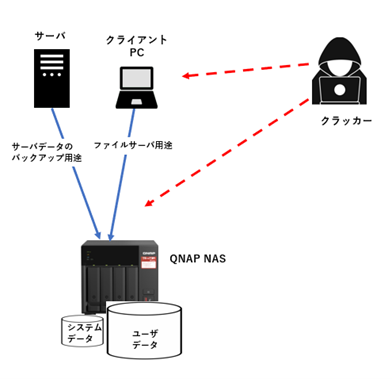

図1 - 感染経路例

感染経路例1: クライアントPCのOSが攻撃対象となるケース。PC上のデータがランサムウェア攻撃対象となるだけでなく、ネットワークドライブとして接続しているNAS(ファイルサーバ)もその対象となり得ます。

感染経路例2: サーバOSが攻撃対象となるケース。サーバOSとデータのバックアップ先としてNASが利用されることが多くあります。この場合、バックアップ元のデータが感染していれば、当然ながらバックアップ先であるNAS上のデータも感染した状態で保存されることになります。

感染経路例3:NASを直接攻撃するケース。NASに侵入して、直接NAS上のデータを暗号化します。最近のケースとしては、2021年春頃にQlockerというランサムウェアがありました。QlockerランサムウェアについてのQNAPからのお知らせ

※Qlocerに対しては、発生後に対策のためにリリースされたNAS OSのファームウェアおよびHBS3(レプリケーション用QNAPアプリ)により対策済みです。

上記3点に対する対策を以下に挙げていきますが、これらの方式はNAS及び周辺機器の範囲に限定した対策方法となります。有名企業のように標的型ランサムウェアの対象となる場合、強度の高いセキュリティが必要で、古くからあるファイアウォールやUTMだけでなく、近年注目されているゼロトラストを前提したEDR(Endpoint Detection and Response)やNDR (Network Detection and Response)のようなソリューションまで範囲を広げていく必要もあるかもしれません。

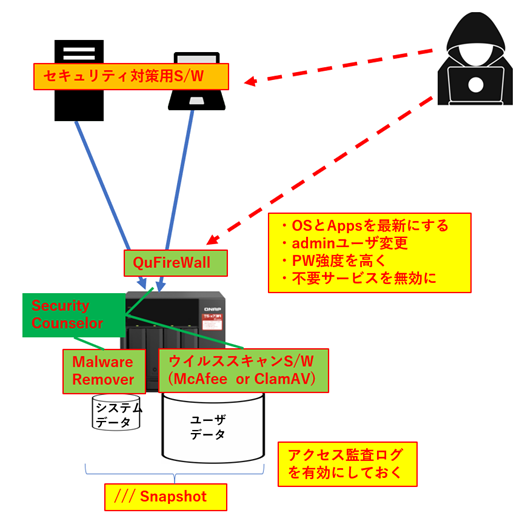

図2 - QNAPの機能や設定を使ったNASの対策例

まずは、PCやサーバ側でセキュリティ対策用のソフトウェアを導入すること。これについては、多くの企業だけでなく、個人ユーザにも浸透している考え方だと思われます。

また、PCを利用するユーザのセキュリティに対するリテラシー向上も重要と言われています。具体的には怪しいメールの添付ファイルを開いたり、URLをクリックしたりしないこと。

QNAP NASにおいては、複数の手段を講じていきます。

大きく分けると、セキュリティ対策用アプリケーションのインストールと基本設定部分の2つがあります。

【対策1 - アプリケーションのインストールによる対策】

これらアプリケーションはQNAP NAS管理画面にあるApp Centerから簡単にダウンロード出来ます。

1-1. QuFirewall: QNAP NAS上で動作するファイアウォール。これにより侵入を防御出来ることがあります。ファイアウォールのため多少設定が必要ですが、基本的な設定であればこちらのFAQをご参照下さい。

https://www.forcemedia.co.jp/support/qa/qnap/011618.html

1-2. Malware Remover: NASをスキャンして、マルウェアを検出した場合は除去をします。ほとんど設定項目は無いです。アプリ紹介サイトはこちらです。

https://www.qnap.com/ja-jp/software/malware-remover

1-3. アンチウイルス: ファイルをスキャンしウイルス感染していないかのチェックをします。有償版 McAfee Antivirus (https://software.qnap.com/mcafee-antivirus.html)と無償で使えるオープンソースのClamAVがあります。ClamAV使い方はこちら。

https://www.forcemedia.co.jp/support/qa/qnap/002796.html

但し、アンチウイルスソフトウェアについては、クライアントPCへインストールされた製品から、スキャン範囲をネットワークドライブも含むことにより対処できることもありますので、ご利用のPC用ウイルススキャンソフトの仕様をご確認ください。

上記3つのアプリケーションは下図にあるSecurity Counselor画面から一元管理ができます。またセキュリティ診断機能により、パスワードが弱くないか、不要なサービスが有効になっていないか等もレポートしてくれるので、AppCenterからダウンロードしてご利用することを強くお勧めしております。

図3 - Security Counselor管理画面(診断機能と3つのセキュリティアプリを統合管理が可能)

【2. NASの基本設定による対策】

2-1. OSとアプリケーションを最新にする

2-2. Admin(デフォルトのNAS管理者)ユーザを変更する

https://www.forcemedia.co.jp/support/qa/qnap/003384.html

2-3. パスワード強度を高くする

パスワードは覚えやすいものではなく、アルファベット大文字小文字・数字、記号などを組み合わせた複雑なものにしましょう。

2-4. 不要サービスを無効にする

Telnet、SSH、Webサーバー、SQLサーバー、phpMyAdmin、PostgreSQLなどのサービスを、使用していない場合は停止または無効にしてください。

2-5. スナップショット機能を使う

最新のデータが暗号化された場合でも、過去のスナップショットデータから復旧できるケースもあります。

2-6. アクセス監査ログを有効にする

怪しい侵入アクセスがあったかのエビデンスとなることもあります。

これまでに説明してきたような対策を講じても、それを上回る攻撃手法をクラッカー達は考えてきます。そのため、データがマルウェア/ランサムウェアに感染したケースを考えてデータ保護する仕組みを検討する必要も出てきます。

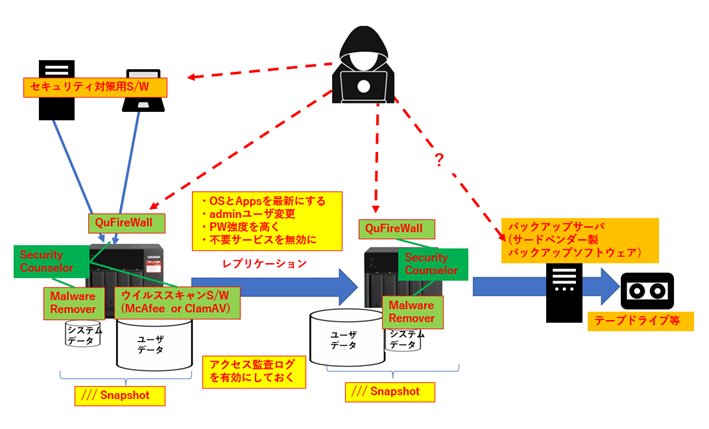

図4 - バックアップ装置を加えた対策

先程の図に少し追加しました。多く導入されているメインNASからセカンダリNASにレプリケーションをとる構成ですが、これはDR(Disaster Recovery/災害対策)やBCP(Business Continuous Plan/ビジネス継続計画)に対する設計であり、マルウェア対策としては有効性は低いです。メインNASで感染したデータはそのままセカンダリNASにコピーされてしまうと、復元することは出来ません。ここにはクラウドの絵は描いていませんが、クラウドへのバックアップも同様なことが言えます。

ネットワークに繋がっている製品やサービスは常に攻撃の対象になり得るという考え方に基づきシステムを構築した方が良いと考えています。

ネットワークから取り外した状態でデータ保管を出来る機器としてはテープや光ディスクなどのバックアップメディアがあり、より安全性を高めることが出来ます。

さすがに棚や倉庫などにデータ保管されたメディアには、どんな優秀なクラッカーでもアクセスは不可能でしょうから。

上記の絵では、セカンダリーNASからバックアップサーバを介してデータバックアップしていますが、もちろんメインNASからのバックアップ取得も出来ます。

この絵の中のバックアップソリューション部分(バックアップサーバ&ソフトウェアやテープドライブ)につきましては、弊社では取り扱いがございませんので、お取り扱いのある販売店様からご購入ください)

以上

万一に備える安心の保守サービスも複数ご用意しています。

気になる製品が見つかったら、お見積りをどうぞ。

スマート見積もりなら1~2分ほどで価格を出せます。

ご購入の前に一度評価機を使ってみたい方はこちら

評価機を無償でお貸出し可能です(貸出期間は約1~2週間程度)

お気軽にご相談下さい。

GIGAスクールに最適な教育用電子黒板も取り扱っています!

省スペース会議室でのWebミーティング、自宅でのテレワークや教育現場にどうぞ!

27インチ4Kディスプレイ、4Kカメラに高音質スピーカーまで内蔵した万能タッチディスプレイ!

ペンも標準で付属しています。

2021/9/21 TS